Dyrisk Analytics – Mehr Dynamik im Risikomanagement

Dyrisk Analytics -

Mehr Dynamik im Risiko-Management

Risiken sind auch nicht mehr das, was sie mal waren. Nicht einmal wie vor einer Minute. Risiken entwickeln sich dynamisch, verändern sich ständig. Deshalb machen klassische Audits, also einmalige, statische Risikobewertungen auf Grundlage von Momentaufnahmen, schlicht keinen Sinn.

Sinnvolles Risikomanagement ist dynamisch, event- und KI-basiert, erfolgt kontinuierlich und in Echtzeit. Also so wie Dyrisk Analytics.

Behind the screens, DIE IDEE HINTER DYRISK

„2017 fragte mich mein damaliger CIO bei Munich Re nach unserem Cyber-Sicherheitsrisiko. Auf meine Rückfrage, ob er die Frage präzisieren könne, erhielt ich als Antwort: ‚Sie sind der Experte, sagen Sie mir, was ich wissen muss!‘ Das war der Zeitpunkt, an dem ich anfing, über einen automatisierten Weg für das Cyber-Risikomanagement der Zukunft nachzudenken. Kurz darauf gründeten wir Dyrisk mit dem Ziel, Antworten auf Fragen geben zu können, die wir noch gar nicht kennen“, sagt Alexander Slepitschka, unser Gründer und ehemaliger Cyber Security Architect bei Munich Re.

5.000

Bis zu 5.000 Events pro Sekunde. Dank dieser Performance werden Cyber-Vorfälle unmittelbar erkannt und können gezielt bearbeitet werden, bevor diese negative Auswirkungen auf Ihre IT-Infrastruktur haben.

81%

aller Verantwortlichen auf

C-Level-Ebene gehen davon aus, dass ihr Unternehmen nicht ausreichend gegen Cyber-Bedrohungen geschützt ist.

1

Team als Ansprechpartner für alles. Denn wenn es um Sicherheitsfragen geht, geht es um hochsensible Informationen, die man nur ungern mit Hinz und Kunz teilen möchte. Und davon mal abgesehen, haben Sie sicher keine Lust, ständig wechselnden Beteiligten immer wieder alles von vorne zu erklären. Sicher haben Sie Besseres zu tun.

98%

unserer Kunden würden uns weiterempfehlen. Das freut uns, ist uns aber vor allem ein Ansporn, jeden Tag noch ein wenig besser zu werden.

>20

Hersteller, wie Cisco, Dell, HP, Barracuda, Checkpoint, FortiGate, Palo Alto, Sophos, Sonicwall etc., werden von Dyrisk direkt und „out-of-the-box” supportet

360°

Wie wär es mit einem Blick unter die Motorhaube?

Dyrisk Analytics hat einiges zu bieten und wir als Entwickler machen nichts lieber, als Ihnen unsere Lösung bis ins Detail vorzustellen. Aber weil wir auch wissen, dass sich nicht jeder für die gleichen Details begeistert, finden Sie nachfolgend eine Liste mit unterschiedlichsten Funktionen. Jeweils mit einer Empfehlung, für wen dieses oder jenes Feature unseres Erachtens nach besonders interessant sein könnte.

Und wenn Sie hinterher doch noch Fragen haben, machen wir, wie gesagt, nichts lieber, als Ihnen diese en détail zu beantworten.

Funktion:

Interessant für Geschäftsleitung und IT-Verantwortliche

Dashboard mit allen Standard-IT-Kontrollen

Netzwerk- und System-Administratoren sowie technisch interessierte IT-Leiter

Interessant für Netzwerk- und System-Administratoren sowie technisch interessierte IT-Leiter

Interessant für Netzwerk-Administratoren

Asset-Analyse inkl. Gerätesteckbrief

Schwachstellenmanagement

Interessant für Netzwerk- und System-Administratoren

Interessant für Netzwerk-Administratoren

Nur wer weiss, wo er steht, kann seine Ziele definieren

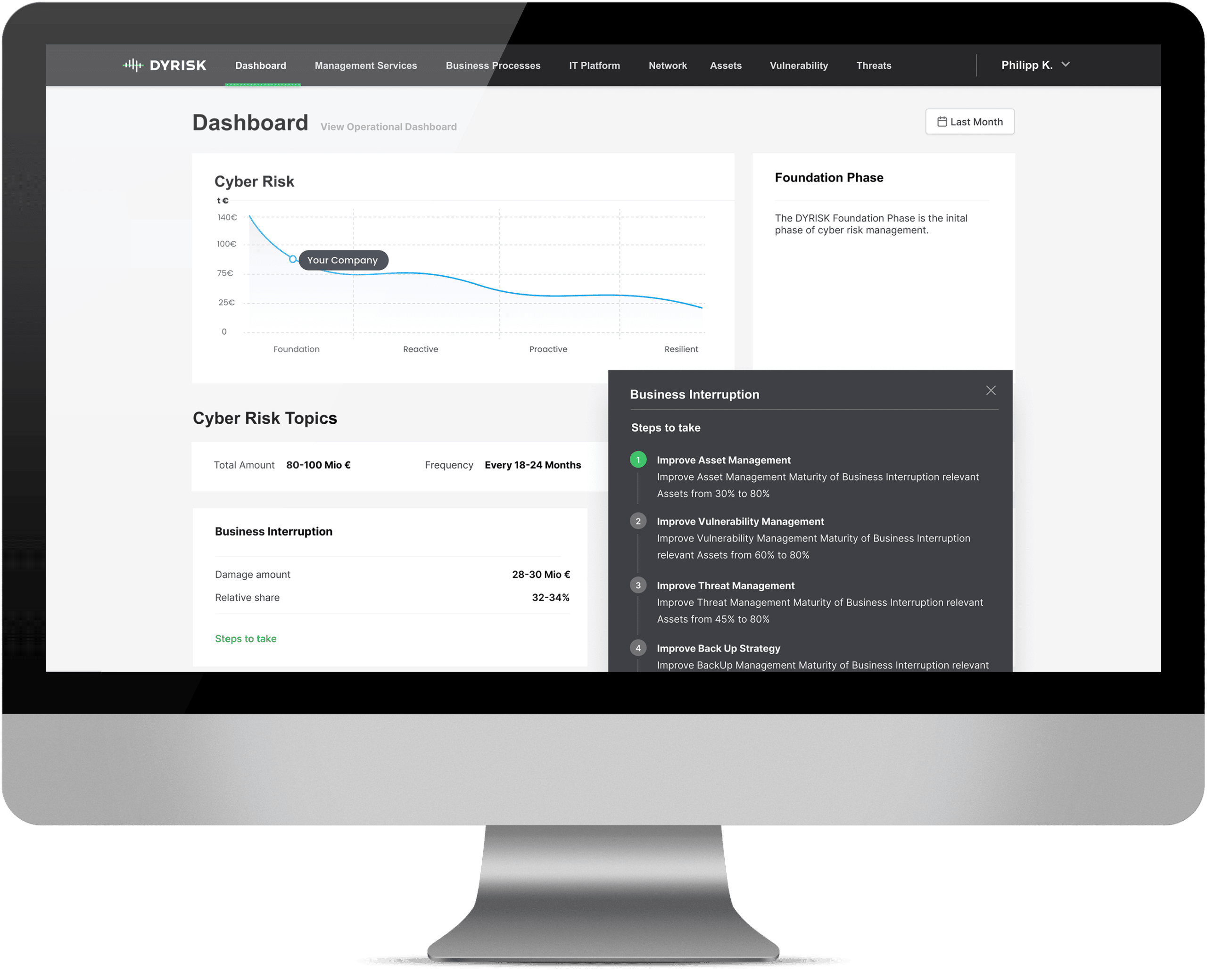

Als Geschäftsführer eines Unternehmens interessiert Sie beim Thema Cyber Security wahrscheinlich weniger die Technik, sondern vor allem, welche finanziellen Risiken durch eine Cyber-Attacke drohen.

Und das möglichst in Zahlen, oder? Im Fachjargon auch Schadenerwartungswerte genannt. Also die voraussichtliche Höhe der finanziellen Auswirkungen im Falle eines Cyber-Angriffs.

Diese Werte wiederum orientieren sich am Reifegrad Ihres Cyber-Risikomanagements. Einfach gesagt, je niedriger der Reifegrad, desto höher die Risiken und in der Folge die zu erwartenden monetären Schäden.

Den individuellen Reifegrad Ihres Risikomanagements ermittelt Dyrisk Analytics aus den identifizierten und bewerteten Risiken, die die Analyse Ihrer IT-Landschaft ergeben hat, und entsprechenden Risikomodellen auf Basis der langjährigen Erfahrung und Methodik von Munich Re.

Gleichzeitig erstellt Dyrisk Analytics proaktiv Vorschläge in Form von praktischen Steps-to-take-Anleitungen, mit denen Sie Ihren aktuellen Reifegrad erhöhen und Ihr finanzielles Risiko senken können.

Das sind sicher Ziele, die ganz in Ihrem Sinne sind, oder?

- Übersichtlicher Managementreport zum Cyber-Security-Status unterteilt nach Risikofaktoren, wie Business Interruption etc.

- Berechnung von Schadenerwartungswerten auf Basis einer Cyber-Security-Analyse Ihrer IT-Infrastuktur

- Kontinuierliche Ermittlung des aktuellen Risikostatus und in der Folge des Reifegrades Ihres Cyber-Security-Managements

- Praktische Steps-to-take-Anleitungen zur aktiven Senkung Ihres finanziellen Risikos

Kommandozentrale

mit Echtzeitüberblick

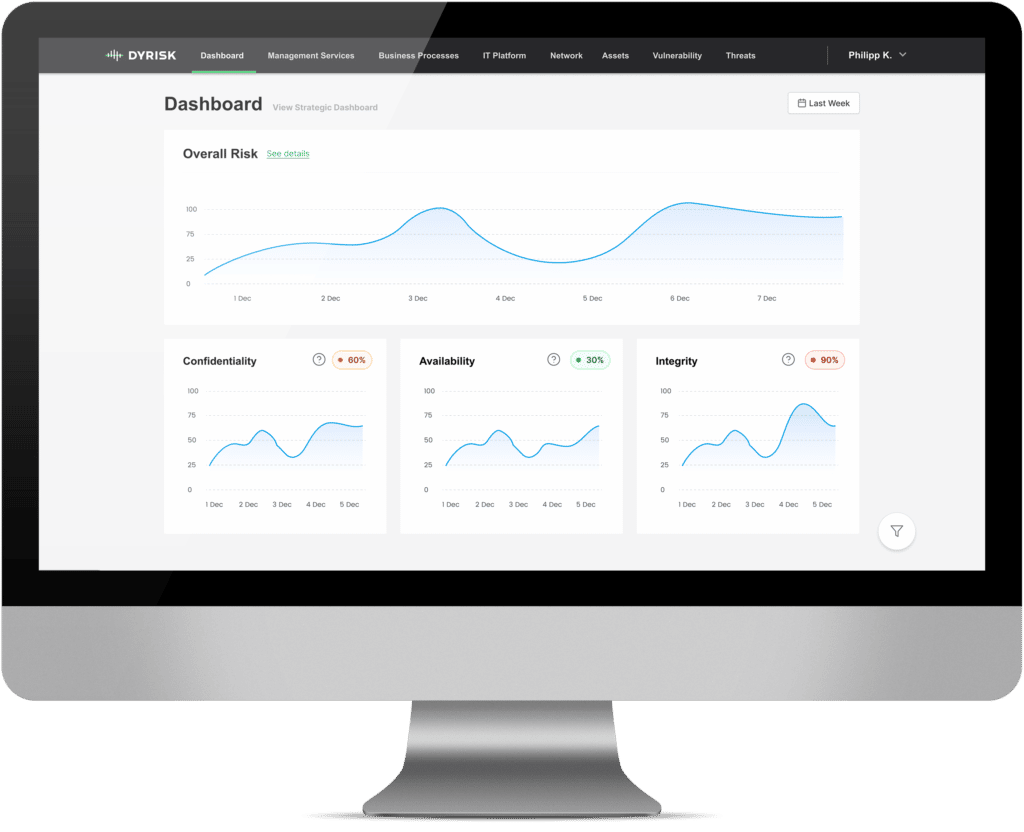

Behalten Sie jederzeit den Sicherheitsstatus Ihrer IT-Infrastruktur im Blick. Mittels Dashboards erhalten Sie eine übersichtliche Ansicht des Overall-Risikostatus und ergänzende Einzelansichten zu Confidentiality (Vertraulichkeit), Availability (Verfügbarkeit) und Integrity (Unversehrtheit).

Zwei weitere Kontroll-Panels geben Auskunft über den aktuellen Status in Bezug auf Schwachstellen und Risiken. Jeweils inklusive der aktuellen Veränderungswerte zum Vergleichszeitraum, den Sie übrigens individuell auswählen können.

Ergänzt wird die Overall-Übersicht durch zwei Security-Heatmaps für Geschäftsprozesse beziehungsweise für IT-Plattformen sowie ein Netzdiagramm für den durchschnittlichen Risikostatus unterschiedlicher Abteilungen im Vergleich zueinander.

- Schneller, umfassender Überblick zum aktuellen Sicherheitsstatus auf verschiedenen Ebenen

- Anzeige von Veränderungswerten für die wichtigsten Risikofaktoren bzw. -bereiche

- Automatisierung der IT-Sicherheitsabfragen sorgt für Transparenz und Vergleichbarkeit

WER SEIN NETZWERK UNTER KONTROLLE HAT,

SCHAFFT VERTRAUEN

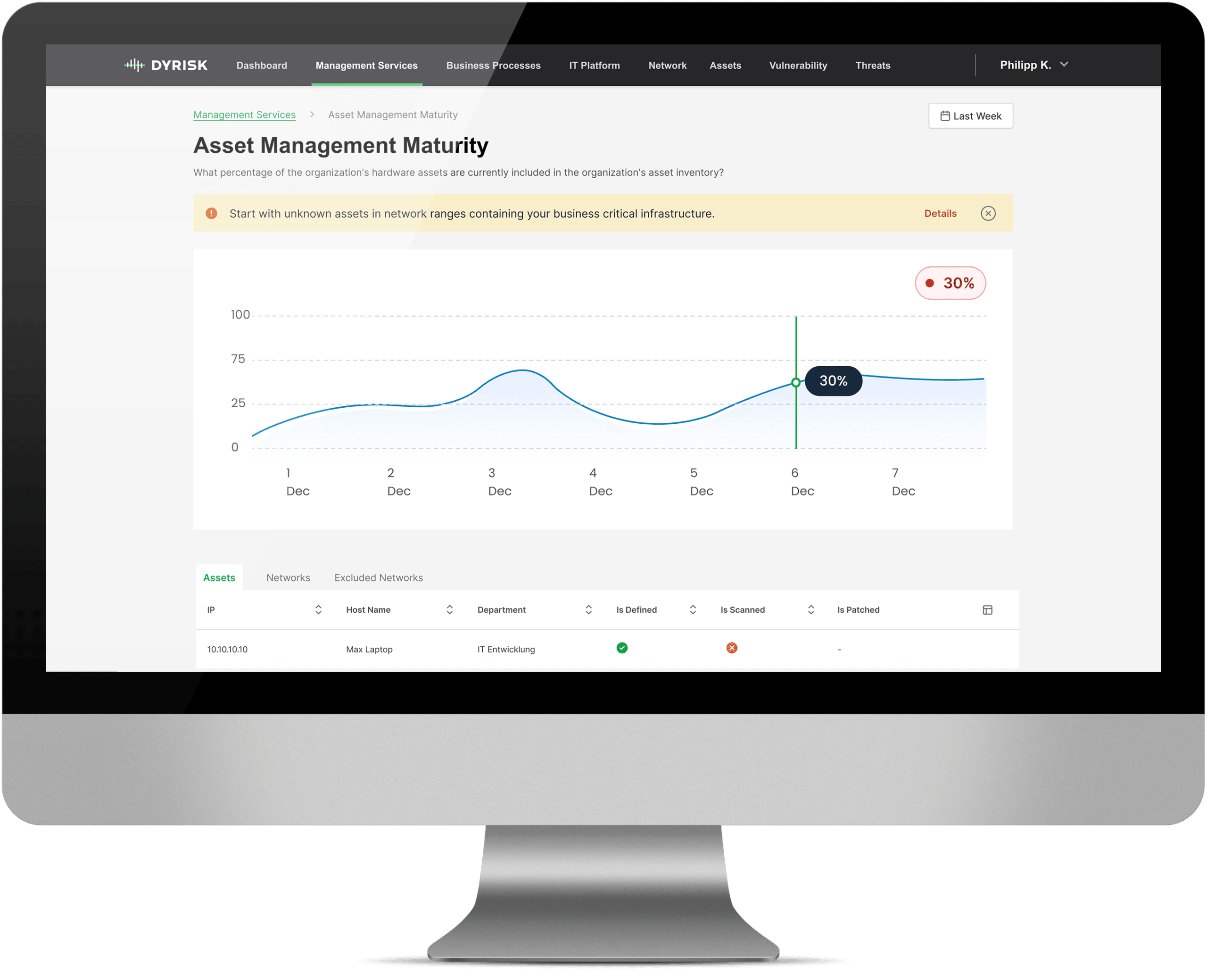

Vertrauen ist gut, Kontrolle ist besser! Beim Thema IT-Sicherheit ist man sogar noch besser beraten, wenn man ausschließlich auf Kontrolle setzt. Und da man davon nie genug haben kann, gibt es bei Dyrisk Analytics gleich eine Vielzahl leistungsstarker Standard-IT-Kontrollen. Sollten die Ihnen wider Erwarten nicht genügen, entwickeln wir gerne auch individuelle Kontrollen für Sie.

Echte Kontrolle setzt aber auch voraus, dass Sie Veränderungen Ihres Netzwerk-Status im zeitlichen Kontext sehen und damit entscheiden können, ob und in welcher Form Sie Ihr Risikomanagement anpassen müssen. Und damit Sie keine Zeit verlieren und umgehend reagieren können, werden Veränderungen in jeder Standard-IT-Kontrolle von Dyrisk Analytics schnell erfassbar in Form einer Verlaufskurve auf einer Timeline dargestellt.

- Schneller Überblick über alle Standard-IT-Kontrollen in einer Übersicht

- Einfache Fokussierung auf Veränderungen durch grafische Darstellung des Netzwerkstatus pro Standard-IT-Kontrolle mittels Verlaufskurve und Timeline

UNBESTECHLICH, UNSER

ASSET-ERKENNUNGSDIENST

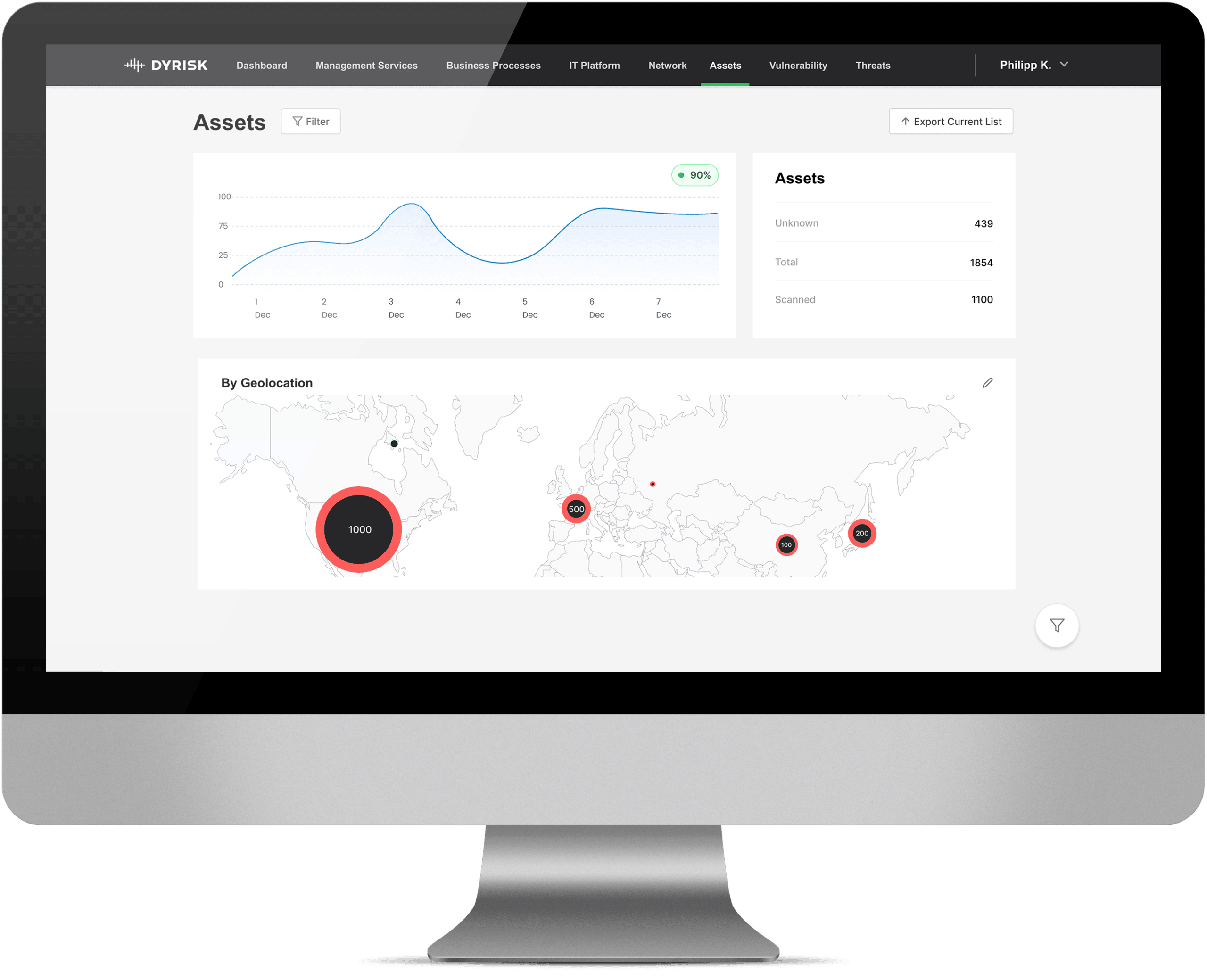

Bei den meisten Unternehmen arbeiten 70 – 80% aller Assets im Verborgenen. Aber nur bis Dyrisk Analytics das Unternehmensnetzwerk zum ersten Mal analysiert hat. Dann fliegen ungeladene Gäste ausnahmslos auf und vernachlässigte Devices bekommen die Aufmerksamkeit, die ihnen gebührt.

Ergebnis der Software-basierte Analyse ist eine individuell filterbare Asset-Übersicht, die Ihnen den notwendigen und lückenlosen Überblick des aktuellen Netzwerkstatus verschafft, um Ihr Asset-Management gezielt zu verbessern. Sie können auf einen Blick unbekannte Assets identifizieren, feststellen, ob diese bereits gescannt und geprüft wurden und ob deren Software auf dem aktuellen Stand ist.

Dadurch können Sie einfach und schnell entscheiden, welche Assets im Netzwerk verbleiben, welche aktualisiert und welche aus Sicherheitsgründen ersetzt werden sollten, weil sie nicht upgedatet werden können.

So behalten Sie jederzeit den Überblick. Und das ist einer der entscheidendsten Aspekte, wenn es um Cyber-Security geht. Schließlich können Sie nur das schützen, das Sie auch kennen.

- Überblick über alle im Netzwerk befindlichen Assets (filterbar)

- Aktueller Reifegrad des Asset-Managements

- Validierung Netzwerkstatus

- Realtime-Security-Status aller Assets, inkl. Update-Empfehlungen

ASSETS ERKENNEN IST GUT – SIE IM DETAIL ZU KENNEN FAST NOCH WICHTIGER

Assets in Ihrem Unternehmensnetzwerk zu erkennen, ist die wichtigste aller Grundvoraussetzungen. Aber eben nur die halbe Miete. Die erkannten Assets einzuordnen, ist der nächste logische Baustein für mehr Cyber-Sicherheit. Dafür analysiert Dyrisk Analytics jedes einzelne in Ihrem Unternehmensnetzwerk gefundene Asset bis ins letzte Detail und erstellt einen individuellen Gerätesteckbrief mit allen verfügbaren Informationen.

Das erleichtert Ihnen dann die Entscheidung erheblich, ob ein erkanntes Gerät zu Ihrem Asset-Management hinzugefügt oder zurückgewiesen werden sollte.

- Detaillierte Infos zu jedem gefundenen Asset in einem übersichtlichen Gerätesteckbrief

- Deutlich leichtere Entscheidungen durch Faktenbasis in Bezug auf die Einbindung oder Zurückweisung von Assets

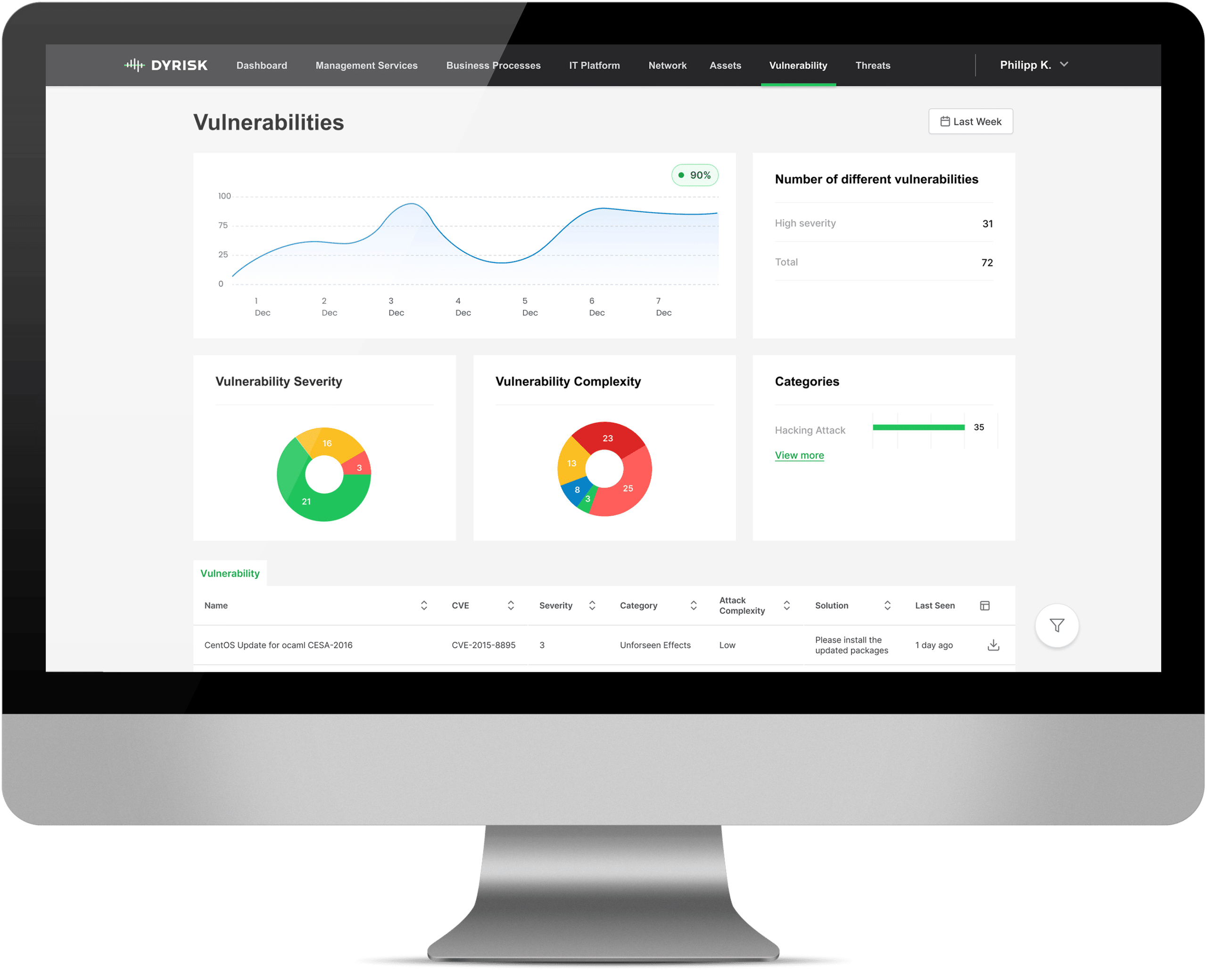

SCHWACHSTELLE IST NICHT GLEICH SCHWACHSTELLE

Schwachstellen sind ein wenig wie Menschen. Keine gleicht der anderen. Manche haben sehr großen Einfluss auf Ihre IT-Sicherheit, andere nerven zwar, sind aber nicht so maßgeblich, dass man sie direkt beseitigen muss. Auch in ihrer Komplexität unterscheidet sich jede einzelne Schwachstelle von der nächsten. Und da nicht alle Schwachstellen gleichzeitig und unmittelbar behoben werden können, egal wie groß die Ressourcen Ihrer IT-Abteilung sind, gilt es diese zu priorisieren. Der Maßstab sind hierbei immer Ihre Geschäftsprozesse und inwieweit diese davon möglicherweise bedroht sind.

Dafür erfasst Dyrisk Analytics kontinuierlich alle auftretenden Schwachstellen und listet diese in einer übersichtlichen Tabelle auf, die Sie nach unterschiedlichsten Kriterien, wie Schwere bzw. Komplexität der Schwachstelle, Kategorie (z. B. Missbrauch, Hacker-Angriff, unvorhersehbarer Effekt etc.), Komplexität des Angriffs, Lösung, Datum etc. sortieren können.

So behalten Sie jederzeit die Übersicht und können unmittelbar auf Basis von Fakten reagieren.

- Übersicht aller Schwachstellen inkl. Schweregrad

- Individuelle Lösungsempfehlungen für Schwachstellen, um das Risiko zu verringern

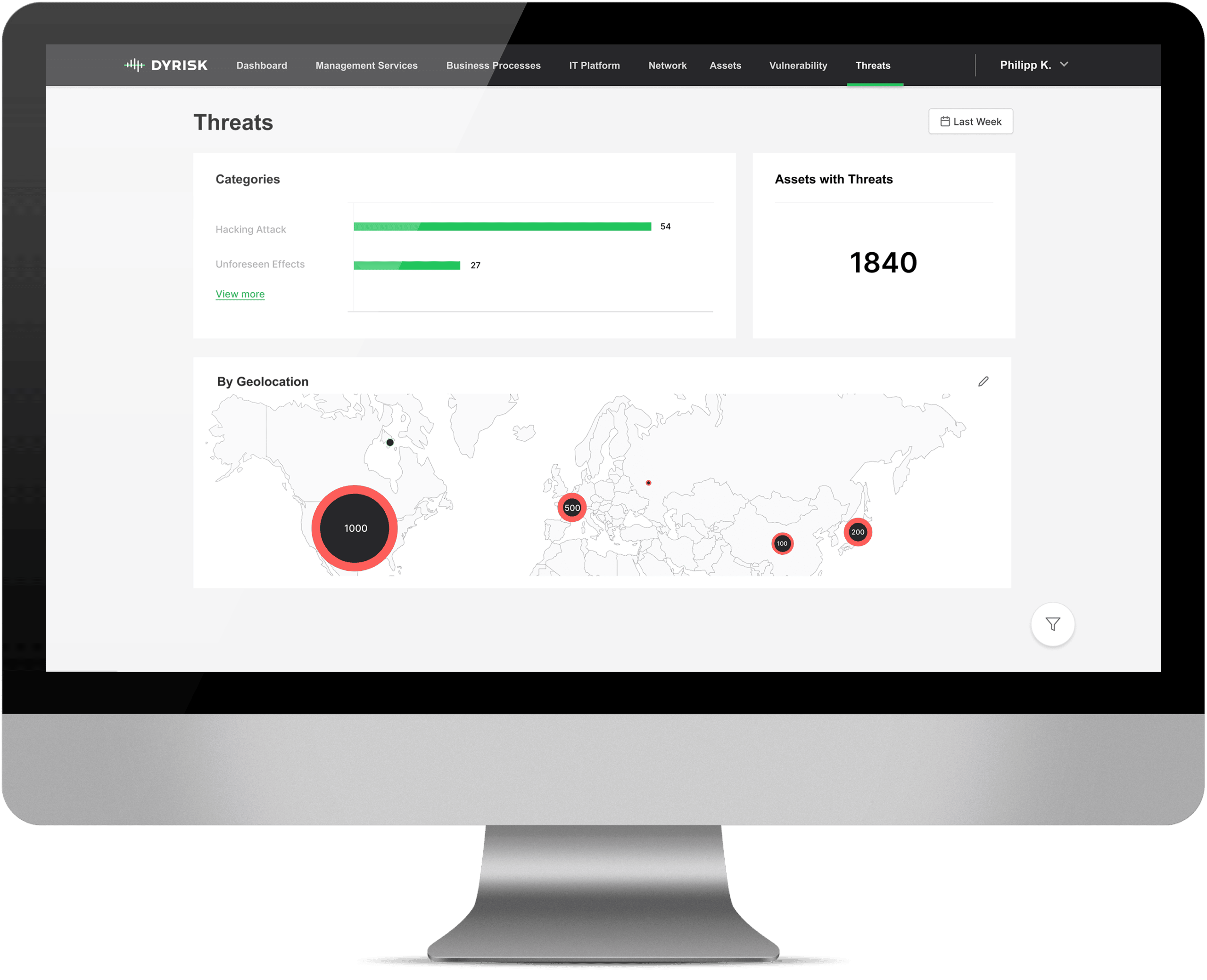

BEDROHUNG ERKANNT,

BEDROHUNG GEBANNT

Eine Bedrohung bleibt erst einmal nur eine Bedrohung, wird aber möglicherweise zu einem Problem, wenn man sie nicht erkennt. Denn dann kann man auch nicht reagieren, um einen Angriff zu verhindern. Deshalb hat Dyrisk Analytics immer ein wachsames Auge auf Ihre Assets und Firewalls und registriert auch den kleinsten Versuch in Ihre IT-Infrastruktur einzubrechen.

Da die Bedrohungen auch zeitlich erfasst werden, lassen sich Muster erkennen, die ebenfalls in Ihr Risikomanagement einfließen können, um Ihre Maßnahmen entsprechend anzupassen.

- Übersicht aller Bedrohungen, die die Firewalls identifizieren

- Identifizierung von Mustern, um diese in Ihrem Risikomanagement berücksichtigen zu können

To be continued

Risikomanagement ist eine stetige Herausforderung. Durch die kontinuierliche Nutzung von Dyrisk Analytics können Sie Ihre IT-Sicherheit nachhaltig steigern, da neue Schwachstellen und Bedrohungen automatisch erkannt werden und Sie automatisch Hinweise erhalten, um Ihre Maßnahmen umgehend anpassen zu können.